Multimeter voor PV-toepassingen

De Fluke 283 FC is een True RMS digitale multimeter met hoge nauwkeurigheid en…

9 november 2017

9 november 2017

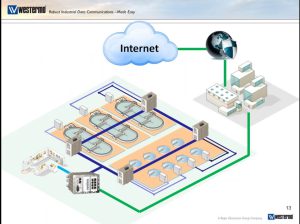

Iedereen die ook maar een beetje te maken heeft met automatisering weet ondertussen dat het belangrijk is om je te wapenen tegen foute invloeden van buiten. Cyber-aanvallen zijn immers de laatste tijd niet alleen meer gericht op bedrijven waar wat te halen valt, maar internet-vandalen hebben ondertussen ook de gewone gebruiker en vooral ook de industriële toepassingen ontdekt. Daar valt niets te halen, maar wel heel veel schade toe te brengen. Wapenen tegen dit soort aanvallen, is dan ook belangrijk. De vraag is alleen hoe.

Het aantal bedrijven dat enorme schade heeft geleden doordat hackers en internet-criminelen hele netwerken weten plat te leggen of computers gijzelen voor losgeld, is ondertussen enorm. Opvallend is het echter dat het de internetcriminelen lang niet altijd om politiek of geldelijk gewin gaat. We zien dit bijvoorbeeld bij het hacken van simpele automatiseringsapplicaties zoals die van pompstations, bruggen, sluizen, verkeerslichten, etc. Het lam leggen van de besturing levert alleen een kick op, maar kan de maatschappij wel heel veel schade toebrengen.

Dat we iets moeten doen tegen hackers en internetcriminelen, moge duidelijk zijn, maar alleen het beveiligen met een goed wachtwoord en een firewall is vandaag de dag niet genoeg. Er worden telkens nieuwe manieren bedacht om binnen te komen, manieren die niet alleen slim zijn, maar veelal ook kennis vragen. De hacker van vandaag heeft naast hackingvaardigheden ook verstand van industriële besturingen en vooral veel uithoudingsvermogen.

Tenzij u een serieuse beveiligingsincident hebt ervaren, is het gemakkelijk om te geloven dat dergelijke aanvallen alleen bij iemand anders optreden. Dat u nog nooit een aanval heeft meegemaakt, betekent niet dat u niet al lang het slachtoffer bent geworden. Vaak merken we er niets van en is er alleen data gestolen. De indringer in het netwerk is niet opgemerkt en al helemaal niet hetgeen hij heeft uitgespookt.

Wat te doen

Om te voorkomen dat u problemen krijgt is het natuurlijk van belang om daar waar dat moet firewalls te installeren en vooral een goed wachtwoordsysteem te gebruiken, maar er is meer nodig, beginnende met:

Indringersdetectie: Dit is eigenlijk precies wat er staat: het kunnen onderscheiden van wie of wat wel toegang tot het netwerk heeft en wie of wat niet, om vervolgens daaruit een signalering te verkrijgen. Dit gaat dus verder dan een firewall die alleen indringers tegenhoudt.

Zones inrichten: Al het dataverkeer door één groot netwerk voeren, is niet verstandig. Veel beter is het om een groot netwerk in stukken op te delen waarbij delen die bij elkaar horen als aparte zone geconfigureerd worden. Data die over de zonegrenzen heen gaat, kan daarbij op een goede manier gefilterd en gecontroleerd worden zodat alleen geautoriseerde gebruikers data kunnen uitwisselen over de zonegrens heen.

Netwerk-naar-netwerk: De grenzen van de zones gaan soms verder dan de fysieke grenzen en worden er netwerken via ‘openbare’ netwerken gekoppeld. In dat geval is het gebruik van VPN-tunnels meer dan aan te raden.

Weten wat er gecommuniceerd wordt: Op vele manieren kan de toegang tot het netwerk beperkt worden met o.a. wachtwoorden, maar nog beter is het om te weten wat er gecommuniceerd mag worden en met wie. Bij een M2M-netwerk is bekend wie de deelnemers zijn, welke ’taal’ ze spreken en welke data ze uitwisselen. Al het andere dataverkeer is dan illegaal.

Spoofing beveiliging: Wanneer een aanvaller zich weet te vermommen als legitieme apparaten op het netwerk zijn, dan zullen veel beveiligingssystemen niet werken. Zwakke plekken in de IP-stack maken dit mogelijk. Poortauthenticatie 802.1x over RADIUS is een systeem om dit tegen te gaan.

Backups: Is er data aangepast of is een computer gegijzeld, met een backup is snel alles weer teruggezet. Wordt er ook nog gekeken of de huidige stand en de backup verschillen zonder dat dit bekend is, dan heeft er hoogstwaarschijnlijk een aanval plaatsgevonden.

Hoe te doen

Uit voorgaande valt op te maken dat het op een goede manier beveiligen van een netwerk niet echt gemakkelijk is. Net zo goed dat er kennis gevraagd wordt om te kunnen hacken, zo is er ook gedegen kennis nodig om te kunnen beveiligen. Gelukkig zijn er tools die kunnen helpen. Zo heeft Westermo de beveiligingssoftware WeConfig ontwikkeld. Dit pakket kan een beveiligingsanalyse uitvoeren en wijzigingen voorstellen. Een netwerk (zelfs een zeer uitgebreid netwerk met meerdere zones) kan hiermee snel en goed geconfigureerd en beveiligd worden.

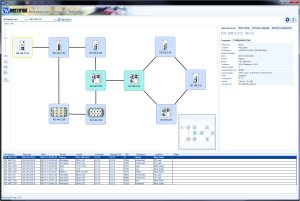

Op eenvoudige wijze is met WeConfig een netwerk van een of meerdere Westermo-apparaten te configureren en beheren, met uitgebreide mogelijkheden voor monitoring en netwerk diagnose. Na een druk op de knop wordt er een scan gemaakt, waarna de netwerkapparaten (op basis van LLDP) in een lijst en in een grafische topologie worden weergegeven. In beide weergaven staan verschillende configuratie-, beheer-, monitoring- en diagnosefuncties ter beschikking. Bij aanvang van een nieuw project en/of uitbreiding van een bestaand project kunnen bijvoorbeeld direct IP-adressen worden toegekend, kan een bestaande configuratie worden gedupliceerd en kunnen VLAN-configuraties worden aangemaakt. Na het configureren kan gekozen worden voor een handmatige of automatische backup. Firmware-updates kunnen ook geautomatiseerd worden. Bij het beschikbaar komen van nieuwe firmware kan deze voor alle systemen in één keer worden uitgevoerd, onder volledige controle van WeConfig.

Naast de uitgebreide configuratiefuncties voorziet WeConfig ook in monitoring- en diagnosetools. In het grafische scherm is de topologie zichtbaar en kan de status van het netwerk, de apparatuur en de verbindingen snel en overzichtelijk worden beoordeeld. In een tweede schermdeel is ten behoeve van diagnose gedetailleerde configuratie-informatie beschikbaar van het geselecteerde apparaat, alsmede alarm- en statusinformatie (SNMP-trap) van het netwerk en poort-communicatiedetails.

WeConfig is een gratis Network Configuration Management-tool en werkt met alle netwerkapparatuur die voorzien zijn van WeOS. Andere Westermo-netwerkapparatuur zal in komende updates volledig geïntegreerd worden.

De Fluke 283 FC is een True RMS digitale multimeter met hoge nauwkeurigheid en…

Het signaalgenerator-portfolio van Keysight is uitgebreid met twee analoge signaalgeneratoren: een RF-analoge signaalgenerator en…

Zware industriële toepassingen vragen tegenwoordig om compacte, robuuste connectoren die betrouwbaar grote stromen en…