13 oktober 2020

13 oktober 2020

Cybersecurity voor OT-netwerken

Speciaal voor netwerken met oudere apparatuur

Zo langzamerhand is iedereen er wel van doordrongen dat alles wat aan internet hangt op de één of andere manier beveiligd moet worden tegen indringers, hackers en ander onguur volk. Cybersecurity, of ook wel internetbeveiliging is dan ook absoluut een must. Met moderne apparatuur is dat veelal geen probleem. Hier zijn (als het goed is) voldoende up to date beveiligingsmechanismen ingebouwd. Wie echter het zekere voor het onzekere neemt of industriële netwerken met oudere apparatuur moet beveiligen kan sinds kort gebruik maken van twee speciaal voor dat doel ontwikkelde apparaten.

OT-netwerken worden steeds vaker gecombineerd met IT-netwerken. Dit heeft consequenties voor de cybersecurity, want in veel OT-omgevingen zitten belangrijke maar veelal oudere besturingscomputers, PLC’s en SCADA-systemen die niet zomaar meer aan internet gekoppeld mogen worden. Neem bijvoorbeeld een machine die bestuurd wordt door een Windows-XP-computer. Sinds Windows dit besturingssysteem niet meer onderhoudt, is het ‘levensgevaarlijk’ om deze PC direct aan internet te hangen. Ook al laat u een virusscanner op deze PC draaien, dan nog mag u niet meer verwachten dat alle bedreigingen herkend worden waardoor u de kans loopt op problemen met de diverse bedreigingen van internet.

Ditzelfde geldt voor verouderde servers en PLC’s die niet meer geüpdatet kunnen worden. Ook voor deze apparaten is het niet meer veilig om ze op te nemen in een netwerk dat met internet verbonden is. Toch kan lang niet altijd de installatie zo aangepast worden dat alle verouderde apparatuur vervangen wordt. In veel gevallen kan dat namelijk betekenen dat de totale machine of vervangen moet worden of dusdanig aangepast moet worden dat dit een operatie is die vergelijkbaar is met de ontwikkeling van een nieuwe.

Totaal offline werken is dan een oplossing die werkt, maar dat is weer heel erg lastig. De machine mag dan misschien wel offline kunnen werken, het SCADA-systeem dat communiceert met de rest van het bedrijf, doet dat via het IT-netwerk en daar is een koppeling met internet een absolute must. Een bedrijf dat niet werkt met internet is vandaag de dag ondenkbaar, dus hoe zorg je ervoor dat de verouderde apparatuur beveiligd opgenomen wordt in de OT/IT-beheeromgeving?

Scheiden

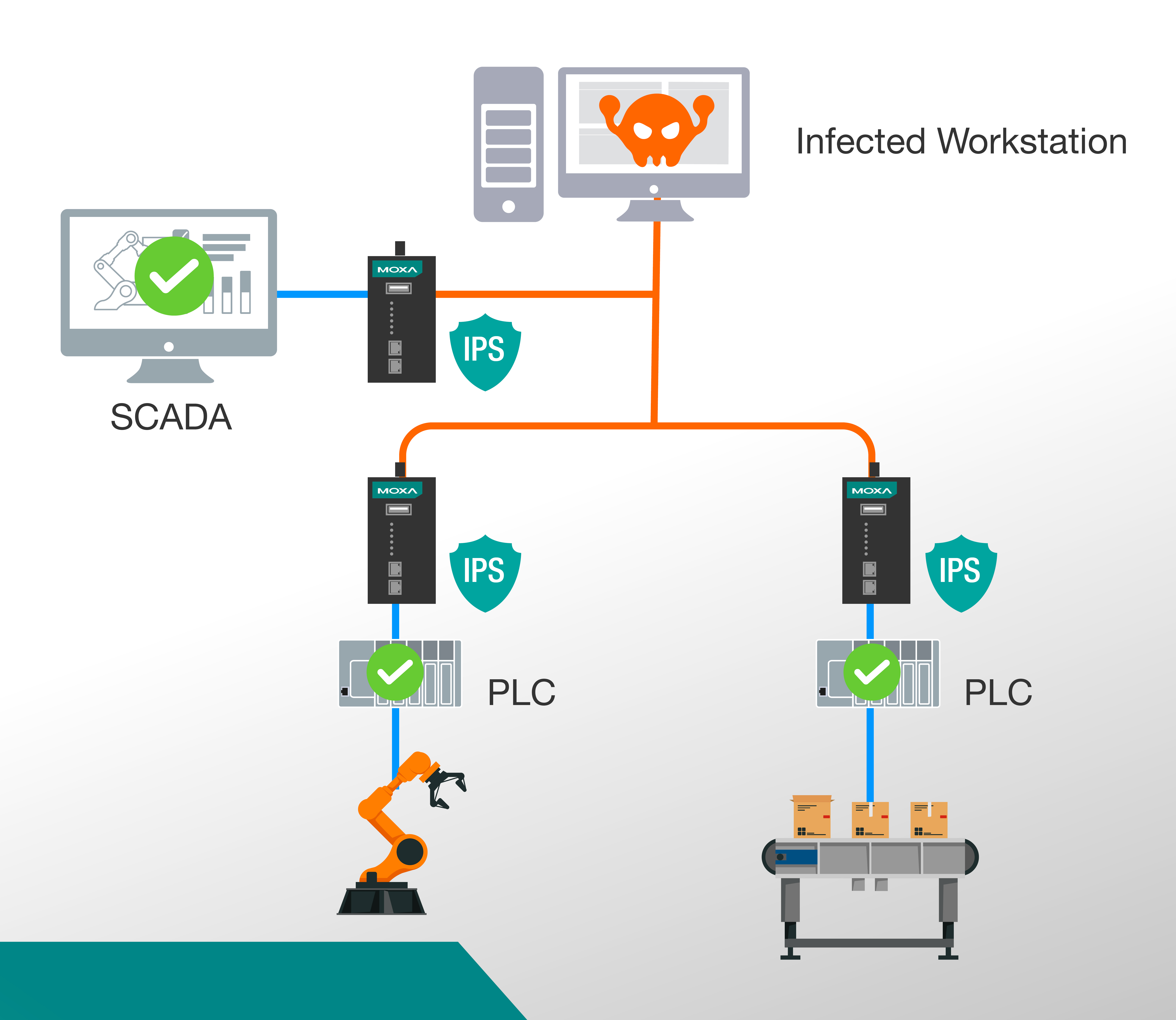

Computers zijn vandaag de dag uitgerust met virusscanners, firewalls en beveiligingssoftware om een groot deel van de gevaren buiten de deur te houden. Menig IT-netwerk is hiermee beveiligd, eventueel aangevuld met een hardware-firewall. Wanneer een OT- en een IT-netwerk gekoppeld worden, dan merken we dat er toch wel een verschil is tussen beide netwerken. Met een hardware-firewall zijn beide netwerken te scheiden zodat ongewenste indringers vanuit het IT-netwerk niet het OT-netwerk binnen kunnen dringen. Segmenteren en een firewall kunnen veel problemen voorkomen (afbeelding 1).

Een firewall biedt bescherming tegen indringers die van buiten naar binnen komen, maar ook van binnenuit kunnen er intruders het netwerk binnen komen. Een monteur die zijn laptop aan een machine koppelt om problemen te lokaliseren of een USB-stick met instellingen gebruikt, kan op deze manier het netwerk infecteren. Een firewall kan hier vervolgens niets aan doen, want de bedreiging wordt immers niet via de firewall gevoerd. Op dat moment is er een andere beveiliging nodig, namelijk een systeem dat het dataverkeer in het netwerk in de gaten houdt. Hierbij heeft u de keuze uit inbraakdetectiesystemen of Inbraakpreventiesystemen.

Een industriële IDS (inbraakdetectiesysteem) is een apparaat of systeem dat het netwerkverkeer controleert op verdachte activiteit en waarschuwt wanneer dergelijke activiteit wordt ontdekt. Het dataverkeer in een industrieel netwerk is namelijk redelijk voorspelbaar en daar maken deze systemen gebruik van. Op pakketniveau controleren deze systemen het verkeer en bij verdachte data waarschuwt het systeem de netwerkbeheerder die vervolgens actie kan ondernemen. Een detectiesysteem grijpt dus niet zelf in en zal dan ook het dataverkeer in het netwerk niet verstoren. Het werkt dus als het ware parallel aan het netwerk en monitort alleen wat er gebeurt.

Een inbraakpreventiesysteem (IPS) gaat een stap verder. Ook dit is een apparaat of systeem dat kwaadwillende activiteiten identificeert, informatie over deze activiteit registreert en rapporteert, maar vervolgens ook probeert deze te blokkeren of te stoppen. In afbeelding 2 is te zien hoe IPS-en in het netwerk opgenomen worden. Deze afbeelding maakt meteen ook duidelijk dat met een IPS ook een verouderde computer of PLC beschermd wordt tegen ongewenste indringers. Ongewenst dataverkeer wordt immers door de IPS geblokkeerd.

Zowel de IDS als de IPS maken gebruik van Deep Packet Inspection (DPI) -technologie om informatie te krijgen over de inhoud van de datapakketten. Het is een geavanceerde methode voor het onderzoeken en beheren van netwerkverkeer op de applicatielaag van het Open Systems Interconnection (OSI) referentiemodel en het is een effectieve manier om DoS en malware zoals ransomware te controleren en te voorkomen.

Industrieel

Veel van de technologie uit de IT kan ook gebruikt worden om industriële netwerken te bewaken. Wel moet er rekening gehouden worden met het feit dat het dataverkeer volgens andere protocollen plaats vindt. Belangrijker is echter het feit dat IT-apparatuur niet gemaakt is om te kunnen functioneren in industriële omgevingen. Daarvoor heb je toch echt apparatuur nodig met een breed temperatuurbereik en die bestand is tegen o.a. trillingen. Ook tegen stof en vocht is het wenselijk dat de apparatuur beschermd is, alhoewel dit minder van belang is omdat veelal toch een schakelkast gebruikt wordt om alles in te monteren.

Belangrijk is ook de garantie dat het dataverkeer niet gehinderd wordt als er in de beveiligingsapparatuur een storing optreedt of de spanning uitvalt. Apparatuur voor OT-netwerken moet dan zichzelf van het netwerk losmaken en de data ongehinderd laten passeren. Helaas dan wel zonder beveiliging, maar de kans lopen dat net dan het netwerk geïnfecteerd raakt is dusdanig klein dat dit niet opweegt tegen het compleet uitvallen van een productielijn.

Om de security up-to-date te houden heeft Moxa speciaal voor OT-netwerken een tweetal apparaten uitgebracht. Begin dit jaar kwam de EtherCatch uit, een apparaat dat als IDS/IPS ingezet kan worden. Eind dit jaar kwam daar de EtherFire bij, een industriële firewall geheel afgestemd op het beveiligen van OT-netwerken. Met beide apparaten zijn OT- en IT-netwerken eenvoudig met elkaar te integreren zodat beide netwerken een zelfde hoog beveiligingsniveau hebben. Afbeelding 3 toont beide apparaten samen met de bijbehorende software.

Samenwerking Trend Micro

Zoals gezegd zijn industriële netwerken tegenwoordig niet langer luchtdicht en immuun voor cyberdreigingen en is het inzetten van een firewall en segmentering een goede eerste stap. Operational Technology (OT) -ingenieurs, die voornamelijk met industriële protocollen werken en mogelijk niet over voldoende IT-beveiligingsexpertise beschikken, hebben een zware klus om alle cyberdreigingen en mogelijke infecties bij te houden. Het cybersecurity-landschap verandert immers voortdurend en gaat veel verder dan het installeren van een paar kastjes voor het blokkeren van de verspreiding van wormen of ongeautoriseerde PLC-commando’s.

De industriële cyberbeveiligingsoplossingen van Moxa zijn specifiek ontworpen om de OT-ingenieur te helpen om industriële netwerken te beveiligen vanuit zowel een OT- als IT-perspectief om beter in te spelen op de stijgende marktvraag naar een uitgebreide cyberbeveiligingsoplossing. De oplossing omvat kritieke IT-cyberbeveiligingstechnologieën zoals een Intrusion Prevention System (IPS), een sleutelcomponent voor diepgaande defensiestrategieën, die specifiek is afgestemd om OT-netwerken te beschermen tegen cyberdreigingen zonder de industriële activiteiten te verstoren.

Om de aansluiting met de IT-wereld te kunnen garanderen, maar meer nog om bij te blijven bij dat wat er aan bedreigingen constant bij komen, is Moxa een samenwerking aangegaan met Trend Micro. Hun gespecialiseerde kennis van cybersecurity AI (Artificiële Intelligentie) en het ontwikkelen van een cybersecurity NE (Neurale Engine) in combinatie met bewezen Moxa hardware heeft geresulteerd in een tweetal producten waarin de kennis van zowel de IT- als de OT-wereld zijn verenigd waardoor gegarandeerd kan worden dat niet alleen nu, maar ook in de toekomst, OT-netwerken net zo beveiligd zijn als onze IT-netwerken.

Een onlangs gehouden webinar over dit onderwerp ziet u hieronder .