7 december 2023

7 december 2023

Geheime verificatie is noodzakelijk

Geheime verificatie in accessoires en verbruiksartikelen

Los van de marketingaspecten van een merk is het ook noodzakelijk om de producten en diensten van een bedrijf te beveiligen. Het namaken van producten in wereldwijde marktsectoren verdient de volle aandacht. Alles van batterijpakketten voor elektrisch gereedschap, elektronicacomponenten, e-sigaretten, printercartridges en accessoires van medische apparatuur wordt gekopieerd door gewetenloze vervalsers.

Als consumenten worden we bedreven in het vaststellen van de bijbehorende voordelen van een merk, of dat nu om een auto, elektrisch gereedschap of een eenvoudig blikje met soep gaat. Bedrijven investeren kapitalen voor het introduceren, ontwikkelen en in stand houden van hun merknamen zodat wij, als consumenten, geloven dat het om een waardevol merk gaat.

Merkidentiteit geldt net zo goed voor industriële, commerciële als medische producten. Marketing professionals zijn experts in het communiceren en versterken van hun merkwaarden in alles wat ze doen en ze zullen alle noodzakelijke stappen zetten om hun merk te beschermen, koste wat het kost.

Bescherming

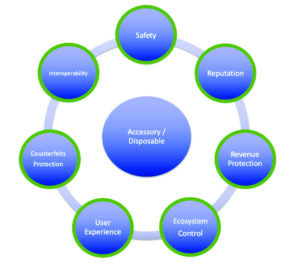

Tegenwoordig maken fabrikanten van producten gebruik van geheime verificatietechnieken om klanten te beschermen tegen nagemaakte producten. De belangrijkste factoren voor het implementeren van geheime verificatietechnieken zijn weergegeven in afbeelding 1.

Geheime verificatie van de batterijpakketten voor draagbaar elektrisch gereedschap kan wellicht als een van de eerste toepassingen worden aangemerkt. Consumenten ontdekten al snel dat nagemaakte producten er net zo uitzagen als de originele batterijen van de fabrikant, maar dat ze minder lang meegingen, defect raakten en de consument in gevaar brachten omdat het gereedschap in brand kon vliegen. Geheime verificatie is geschikt voor elk product met een ingebed systeem en is ideaal voor alles met vervangbare, uitwisselbare accessoires of voor verbruiksartikelen voor eenmalig gebruik.

Grondbeginselen van geheime verificatie

Technici kunnen gemakkelijk een eenvoudige verificatie-aanpak toevoegen aan de meeste op elektronica-gebaseerde ontwerpen. Ideaal is een op contact-gebaseerde methode, bijvoorbeeld tussen draagbaar elektrisch gereedschap en een oplaadbaar batterijpakket dat in het apparaat wordt geklikt en de voeding levert. Hierbij vindt de overdracht van data plaats over de voedingslijnen. De fabrikant zou daarbij voor de verificatie kunnen zorgen, waarbij de uitwisseling van een wachtwoord tussen het handheld apparaat (host) en het batterijpakket (accessoir, toebehoren) plaatsvindt. Echter, zodra een indringer of vervalser dat wachtwoord heeft achterhaald door het overdrachtsproces van de data te analyseren, is het ongeoorloofd kopiëren van de bijbehorende accessoires een fluitje van een cent. Een wat veiliger methode bestaat uit het plaatsen van een geheime code in een beveiligings-IC in het toebehoren, waarbij er een ‘vraag en –geldig- antwoord’ (challenge-response) protocol wordt gebruikt om de echtheid vast te stellen. Er zijn al cryptografische algoritmen die zich hebben bewezen en die dit proces veilig maken. Deze vormen de basis van twee cryptografische verificatiemethoden volgens het vraag-en-antwoordspel: symmetrisch en asymmetrisch.

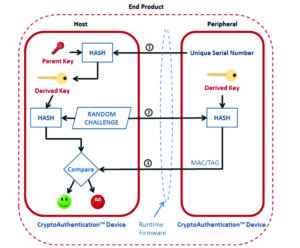

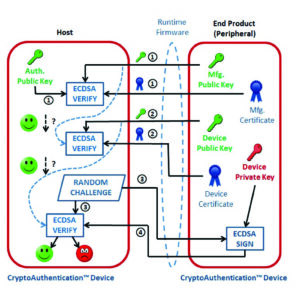

Afbeelding 2 illustreert een symmetrisch cryptografisch vraag-en-antwoordprotocol, gebaseerd op een geheime sleutel die wordt gedeeld tussen het host-apparaat en het perifere toebehoren. In eerste instantie wordt er, tijdens het productiestadium en een proces dat provisioning wordt genoemd, een geheime sleutel afgeleid van een bronsleutel (parent key), samen met een serienummer van het eindproduct. Een versleutelingsfunctie (hashing function) genereert een daarvan afgeleide sleutel die uniek is voor elk perifere accessoire van het eindproduct. Eenmaal in gebruik bij de klanten stuurt de host als vraag (challenge) een willekeurig getal naar het toebehoren. Het anticiperende antwoord (response) is een digitale handtekening die wordt berekend uit het willekeurige getal en de geheime sleutel. De host draait eveneens hetzelfde proces en als de twee resultaten overeenstemmen, wordt het toebehoren aangemerkt als een echt, onvervalst onderdeel. Deze geheime versleutelingsalgoritmen (secure-hash algorithms), zoals de SHA-2 en SHA-3, zijn industrieel gestandaardiseerde methoden die worden verstrekt en beheerd door het National Institute of Standards and Technology (NIST) van de VS. Een alternatieve methode maakt gebruik van asymmetrische cryptografie waarmee controlefuncties over het ecosysteem van een derde partij worden toegevoegd. Deze methode, waarbij twee sleutels worden gebruikt – publieke of openbare en een persoonlijke sleutel – wordt meestal aangeduid met publieke sleutel infrastructuur (PKI), zie afbeelding 3. De persoonlijke sleutel bevindt zich in een verificatie-IC binnenin het accessoire, terwijl de host gebruik maakt van de openbare sleutel. Zoals de naam al doet vermoeden, mag de publieke sleutel openbaar worden gemaakt zonder angst dat dit de veiligheid en echtheid van de persoonlijke sleutel van het toebehoren in gevaar zou brengen.

Implementeren van geheime verificatie

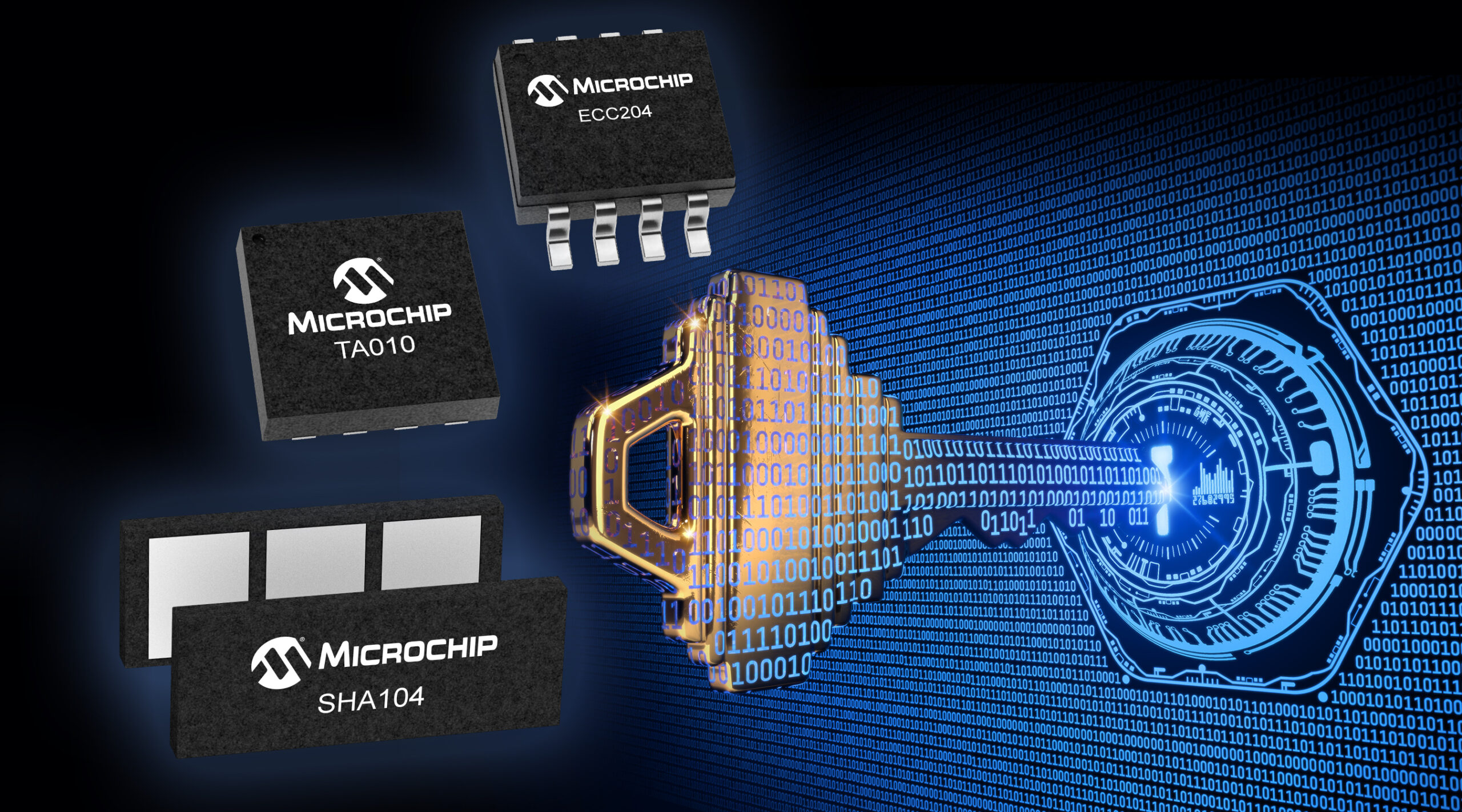

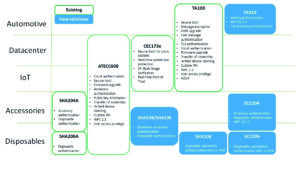

Afbeelding 4 geeft een indruk van Microchip’s groep met beveiligde verificatie IC’s, ingedeeld naar toepassing. Voorbeelden zijn de ATECC608, de SHA 104, SHA 105 en SHA106 series, gevolgd door de ECC204 en ECC206 componenten.

De ATECC608 is een vooraf ingesteld beveiligingselement in IC-vorm dat een breed toepassingsgebied beslaat, van datacentra tot IoT toepassingen. Het slaat veilig geheime, openbare en persoonlijke sleutels op en digitale certificaten. Communicatie met de host loopt via de industrieel gestandaardiseerde I2C seriële bus of een enkeldraads interface (SWI).

Een groeiende vraag naar geheime verificatie komt van de gezondheidszorg en medische sectoren. Het toenemend gebruik van gebundelde medicijnpakketjes, diagnostisch testmateriaal voor eenmalig gebruik en medische wegwerpartikelen sturen de vraag naar verificatie van producten. Dit geeft aan bijvoorbeeld klinieken, apothekers en laboranten niet alleen opnieuw de bevestiging dat de medicatie of accessoires afkomstig zijn van een betrouwbare bron, maar het voorziet tevens in de geldigheid van de juiste medicatie en dosering. Bovendien kan het als voorwaarde worden gesteld om te kunnen voldoen aan medische overeenstemming en klinische verwerking. Andere voorbeelden van qua ruimte beperkte en kostprijsgevoelige toepassingen zijn e-sigaretten, cosmetica en elektronische kaarten voor elektrische fietsen.

Voor symmetrische crypto verificatie maken de SHA104 en SHA105 deel uit van Microchip’s CryptoAuthentication programma, gericht op accessoires en wegwerpartikelen, goed voor 128 bits symmetrische cryptografische beveiliging. Deze ultra-compacte IC’s communiceren over I2C of SWI en nemen ongeveer 130 nA op tijdens rust. Ze zijn beschikbaar in behuizingen met 8 of 3 pennen (voedingsspanning, SWI-data en aarde), waarmee ze vooral geschikt zijn voor toepassingen met beperkte ruimte. De ECC204 geeft hardware ondersteuning voor ECDSA, SHA-256 en de hash berichtenverificatiecode (HMAC) voor asymmetrische toepassingen.

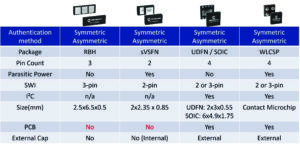

In afbeelding 5 zijn Microchip’s compacte symmetrische en asymmetrische CryptoAuthentication IC’s op een rijtje gezet. Dankzij de behuizingen met lage vormfactor kunnen deze componenten zonder printplaatjes worden gebruikt, waardoor het inbouwen in allerlei verbruiksgoederen en wegwerpartikelen voor eenmalig gebruik aanmerkelijk wordt vereenvoudigd.

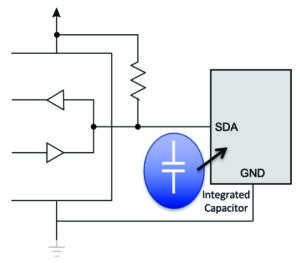

De SHA106 en ECC206 IC’s beperken het aantal pennen tot twee, zodat er slechts een enkeldraads interface en een aardverbinding nodig zijn. Afbeelding 6 illustreert de eenvoud bij het toepassen van een 2-pens crypto verificatie IC, waarbij de voeding wordt geoogst van de SWI in een geïntegreerde condensator met voldoende capaciteit voor het leveren van de energie voor het verificatieproces. Omdat er ook geen printplaatje nodig is, zullen de kosten voor het implementeren van crypto verificatie dalen terwijl het aantal toepassingsmogelijkheden aanzienlijk stijgt.

Crypto verificatie is in opmars

De beschikbaarheid van minuscule, zelf-gevoede cryptografische IC’s belooft de verificatiegrenzen te verleggen van wegwerpartikelen, verbruiksgoederen en accessoires. Als aanvulling op de hier voorgestelde CryptoAuthentication componenten levert Microchip evaluatiekaarten, referentie ontwerpen en een uitgebreid beveiligings- ontwikkelsysteem dat het hele traject omvat vanaf provisioning door de fabrikant tot en met de toepassing.

Auteur: Nicolas Demoulin, EMEA Marketing Manager, Secure Products Group, Microchip Technology